Importer des certificats racine

Lorsque vous créez votre propre autorité de certification (CA), le certificat de racine est auto-signé ; c'est pourquoi, aucun navigateur ne lui fera confiance par défaut. Autrement dit, tout navigateur se connectant à FlowForce Server affichera encore un avertissement comme "This site is not trusted". Pour qu'un client HTTP (comme un navigateur) fasse confiance à votre certificat auto-signé, le certificat doit être importé comme suit :

•Dans la boutique des certificats de confiance du système d'exploitation, si le navigateur utilise ce dernier. Dans Windows, par exemple, Google Chrome et Microsoft Edge utilisent la boutique des certificats du système d'exploitation alors que Mozilla Firefox utilise sa propre boutique. Sur Linux, Google Chrome et Mozilla Firefox utilisent leur propre boutique des certificats (voir item suivant). Sur Mac, Safari utilise la boutique des certificats du système d'exploitation (Keychain Access).

•Dans la boutique des certificats de confiance du système d'exploitation.

Note •Cette étape doit être effectuée pour chaque appareil client (ou navigateur, le cas échéant) qui accédera à FlowForce Server. •Lorsque vous activez le chiffrage SSL entre FlowForce Web Server et FlowForce Server, cela ne suffit pas pour importer le certificat dans le navigateur. Votre certificat CA de racine auto-signé doit être fié par le système d'exploitation. |

Linux

Sur Linux vous pouvez importer un certificat de confiance dans la boutique de certificat du système tel que montré dans l'exemple ci-dessous.

N'effectuez les étapes suivantes que si vous êtes sûr de l'authenticité du certificat du serveur Web. |

Sur Debian et Ubuntu, suivre les étapes suivantes :

1.Copier le fichier de certificat du serveur Web dans le répertoire suivant.

sudo cp /home/downloads/server_cert.crt /usr/local/share/ca-certificates/ |

2.Mettre à jour le magasin de certificat comme suit :

sudo update-ca-certificates |

Sur CentOS, suivre les étapes suivantes :

1.Installer le pack ca-certificates :

yum install ca-certificates |

2.Activer la fonction de configuration d'autorité de certificat dynamique :

update-ca-trust enable |

3.Copier le certificat de serveur dans le répertoire suivant :

cp server_cert.crt /etc/pki/ca-trust/source/anchors/ |

4.Utiliser la commande :

update-ca-trust extract |

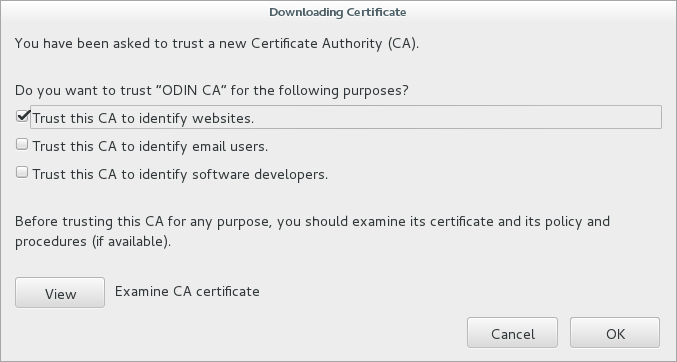

Dans les cas où vous devez accéder au serveur uniquement par le biais du navigateur, il suffit d'importer le certificat dans la boutique du certificat du navigateur. Les instructions exactes peuvent varier pour chaque navigateur. Par exemple, dans Firefox 59.0.2, vous pouvez suivre les instructions suivantes :

1.Sous Options | Privacy & Security, cliquer sur View Certificates.

2.Dans l'onglet Authorities, cliquer sur Import et chercher le fichier de certificat racine créé précédemment.

3.Lorsque vous y êtes invité, choisir Trust this CA to identify websites.

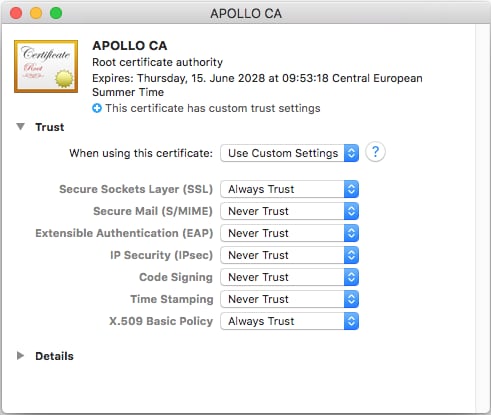

Mac

Sur macOS, vous pouvez importer un certificat de confiance dans Keychain Access comme suit.

1.Exécuter Keychain Access.

2.Cliquer sur System, puis sur Certificates.

3.Dans le menu File, cliquer sur Import Items.

4.Chercher le certificat de confiance et cliquer sur Open.

5.Saisir le mot de passe Keychain Access lorsque l'invite apparaît, puis cliquer sur Modify Keychain.

6.Double-cliquer sur le certificat, agrandir la section Trust, et choisir Always Trust.

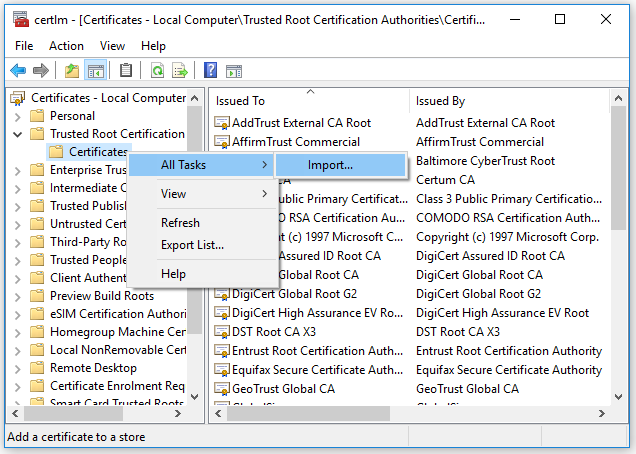

Windows

Sur Windows, vous pouvez importer un certificat de confiance dans la boutique des certificats du système comme suit :

1.Ouvrir la boutique des certificats Windows pour le compte ordinateur, voir Accéder à la boutique de certificats Windows .

N'effectuez les étapes suivantes que si vous êtes sûr de l'authenticité du certificat du serveur Web. |

2.Sous "Trusted Root Certification Authorities", cliquer avec la touche de droite sur Certificates, et choisir All Tasks | Import, puis suivre les instructions de l'assistant d'importation du certificat.

Pour plus d'informations, voir https://technet.microsoft.com/en-us/library/cc754489(v=ws.11).aspx.